SecVul, VoC, Cybersécurité, Patch Management

Et si on patchait juste ?

Publié le 5 janvier 2026 par Baptiste DAVID

Face à l'avalanche de nouvelles vulnérabilités, vouloir tout corriger est une utopie. Découvrez comment repasser maître de votre sécurité en priorisant le risque réel plutôt que le risque théorique.

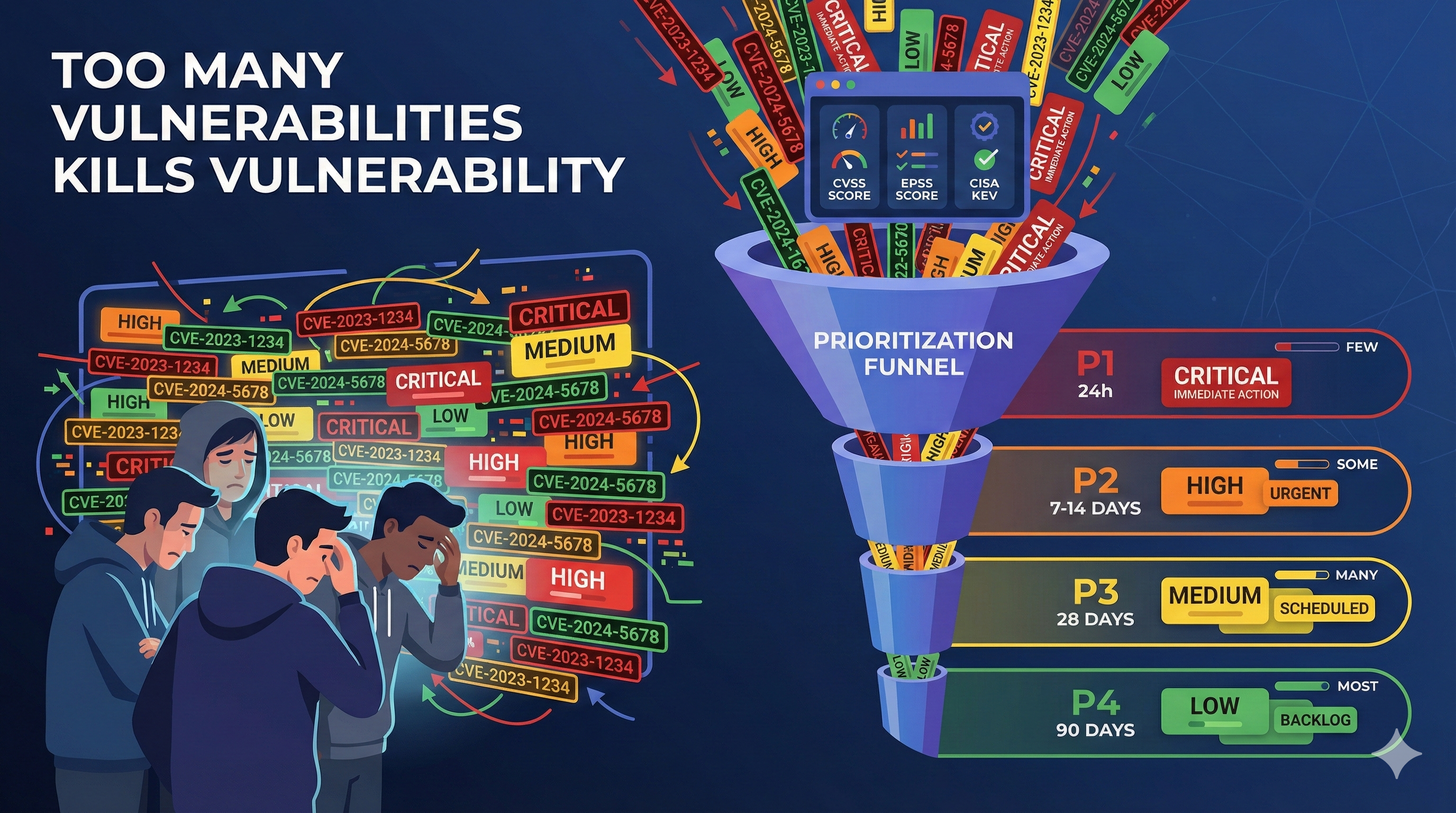

Trop de vulnérabilités tue la vulnérabilité

Table des matières

- Introduction

- Mesurer le risque réel : au-delà du CVSS

- Contextualiser : Tous vos actifs ne se valent pas

- Résultat : Des objectifs de remédiation clairs

- Conclusion : L’automatisation, facteur clé de succès

Introduction

À chaque réception de rapport, à chaque ouverture de boîte mail, le scénario se répète. 300 nouvelles alertes, des centaines d’actifs concernés. Tout semble être à refaire. Les chiffres confirment ce vertige : plus de 40 000 CVE publiées l’an dernier.

Face à ce mur, la réaction est souvent symptomatique : le patch management est délaissé, les équipes s’épuisent, et le sentiment de subir sa sécurité s’installe.

Pourtant, pour une organisation, traiter chaque CVE avec le même niveau d’urgence est mathématiquement impossible :

- Si tout est “Urgent”, plus rien ne l’est.

- Pendant que vos équipes passent 4 heures à patcher un serveur de test isolé pour une faille théorique, une faille réelle est peut-être en train d’être exploitée sur un actif critique.

- Le patch n’est pas qu’un acte technique, c’est un sujet organisationnel (fenêtres de maintenance, redémarrages, validation métier, et acceptation du risque).

La clé ne peut donc plus être la correction exhaustive, mais la priorisation, pour concentrer les efforts là où la maison brûle vraiment.

Mesurer le risque réel : au-delà du CVSS

Historiquement, l’industrie se basait uniquement sur le score CVSS (Common Vulnerability Scoring System).

CVSS > 9.0 ? Panique à bord.

CVSS < 5.0 ? On verra plus tard.

C’est une erreur stratégique. Le CVSS mesure la gravité théorique d’une faille, pas son danger immédiat. Une faille CVSS 10 sur un système déconnecté est bien moins dangereuse qu’une faille CVSS 7 sur un actif exposé, actuellement ciblée par un groupe de Ransomware.

Pour qualifier une vulnérabilité, 3 éléments peuvent intégrer l’analyse :

- Le CVSS : La gravité technique intrinsèque.

- La Threat Intel (CISA-KEV) : La présence dans le catalogue CISA-KEV (Known Exploited Vulnerabilities). Est-ce que cette faille est exploitée maintenant par des pirates ?

- L’EPSS (Exploit Prediction Scoring System) : La météo de la cyber. Quelle est la probabilité mathématique qu’un code d’attaque soit développé dans les 30 prochains jours ?

L’utilisation d’agents spécialisés boosté à l’IA permet d’effectuer cette analyse en continue en effectuent une veille (CTI) sur chaque CVE pour détecter les signaux faibles. Cette approche par la Menace permet de filtrer le bruit pour ne garder que le signal fort.

Contextualiser : Tous vos actifs ne se valent pas

Une fois la menace externe qualifiée, il faut regarder en interne. C’est la Criticité de l’Asset.

Une même vulnérabilité n’a pas le même poids selon l’endroit où elle atterrit dans votre SI :

- Sur le PC d’un stagiaire (réseau invité) ? C’est gênant.

- Sur le Contrôleur de Domaine (AD) ou un ERP exposé ? C’est critique.

Votre VoC (Vulnerability Operations Center) doit intégrer cette intelligence contextuelle, classifier vos actifs selon leur impact Business, Technique et Infrastructure. Une faille “Moyenne” sur un “Joyau de la Couronne” devient automatiquement une priorité absolue.

Résultat : Des objectifs de remédiation clairs

Cette double qualification (Menace x Criticité) vous permettra de transformer un scan illisible en un plan d’action opérationnel, avec des délais de remédiation adaptés à la réalité du risque :

- ⚫ P1 - CRITIQUE (24h) : Urgence absolue. La menace est réelle (exploit actif) et l’actif est critique ou exposé. Il faut agir immédiatement.

- 🔴 P2 - MAJEUR (7-14 jours) : Danger réel. L’exploitation est probable mais nécessite des prérequis techniques (accès interne, compte utilisateur). À traiter à la prochaine fenêtre.

- 🟡 P3 - STANDARD (28 jours) : Maintenance préventive. Vulnérabilité confirmée avec correctif, mais sans menace active immédiate. À intégrer au cycle de patch mensuel pour éviter la dette technique.

- 🟢 P4 - MINEURE (90 jours) : Hygiène informatique. Défauts de configuration ou bonnes pratiques manquantes. À traiter au fil de l’eau.

Conclusion : L’automatisation, facteur clé de succès

La gestion des vulnérabilités ne doit plus être subie. En passant d’une approche quantitative (“Combien de failles ?”) à une approche qualitative (“Où se situe le risque ?”), vous reprenez le contrôle de votre temps, et vous facilitez la collaboration avec les parties-prenantes en communiquant de l’information priorisée à forte valeur-ajoutée.

L’automatisation permet d’industrialiser ce processus pour n’alerter les équipes qu’en cas d’urgence réelle. Cela permet de gagner en sérénité et d’absorber le volume de données sans augmenter les effectifs.

Chez SCAFE, nous transformons la gestion des vulnérabilités en levier de performance. Notre service managé ne se contente pas de l’alerte : nous pouvons intégrer l’application des remédiations, pour une efficacité dédoublée.

Pour aller plus loin

Cet article est lié à l'un de nos domaines d'expertise.